반응형

Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | |

| 7 | 8 | 9 | 10 | 11 | 12 | 13 |

| 14 | 15 | 16 | 17 | 18 | 19 | 20 |

| 21 | 22 | 23 | 24 | 25 | 26 | 27 |

| 28 | 29 | 30 | 31 |

Tags

- dp

- Nestjs

- HTTP

- TCP

- 자바스크립트

- 타입 챌린지

- 프로그래머스

- Crawling

- 타입스크립트

- socket

- 그래프

- ip

- 레벨 1

- 가천대

- HTTP 완벽 가이드

- dfs

- 크롤링

- 프로그래머스 레벨 2

- Node.js

- 소켓

- 수학

- 문자열

- javascript

- 쉬운 문제

- 알고리즘

- typescript

- BFS

- Algorithm

- 백준

- type challenge

Archives

- Today

- Total

kakasoo

[SAA-C03] 4. IAM Role 본문

반응형

IAM Role ( = 역할 )

Role은 사용자와 같지만 실제 사람이 사용하도록 만들어진 것이 아니고 AWS 서비스에 의해 사용되며, IAM 대시보드에서 사용할 수 있다.

아직 EC2에 대한 걸 배웠지만, 만약 EC2 인스턴스를 만든다면, EC2 인스턴스가 AWS에서 어떤 작업을 수행하길 원할 수도 있다.

이럴 때 EC2 내부 코드 상에 자격증명을 하는 대신 EC2에 필요로 하는 권한을 담아 IAM Role을 만들고 이를 하나의 개체로 묶을 수 있다.

이러면 EC2 인스턴스가 AWS 개체에 접근하고자 할 때 Role에 따라 접근할 수 있는 자원을 확인할 것이다.

일반적으로는 EC2 Instance Roles과 Lambda Function Roles이 존재하지만, 그 외에도 많은 서비스에 Role을 적용할 수 있다.

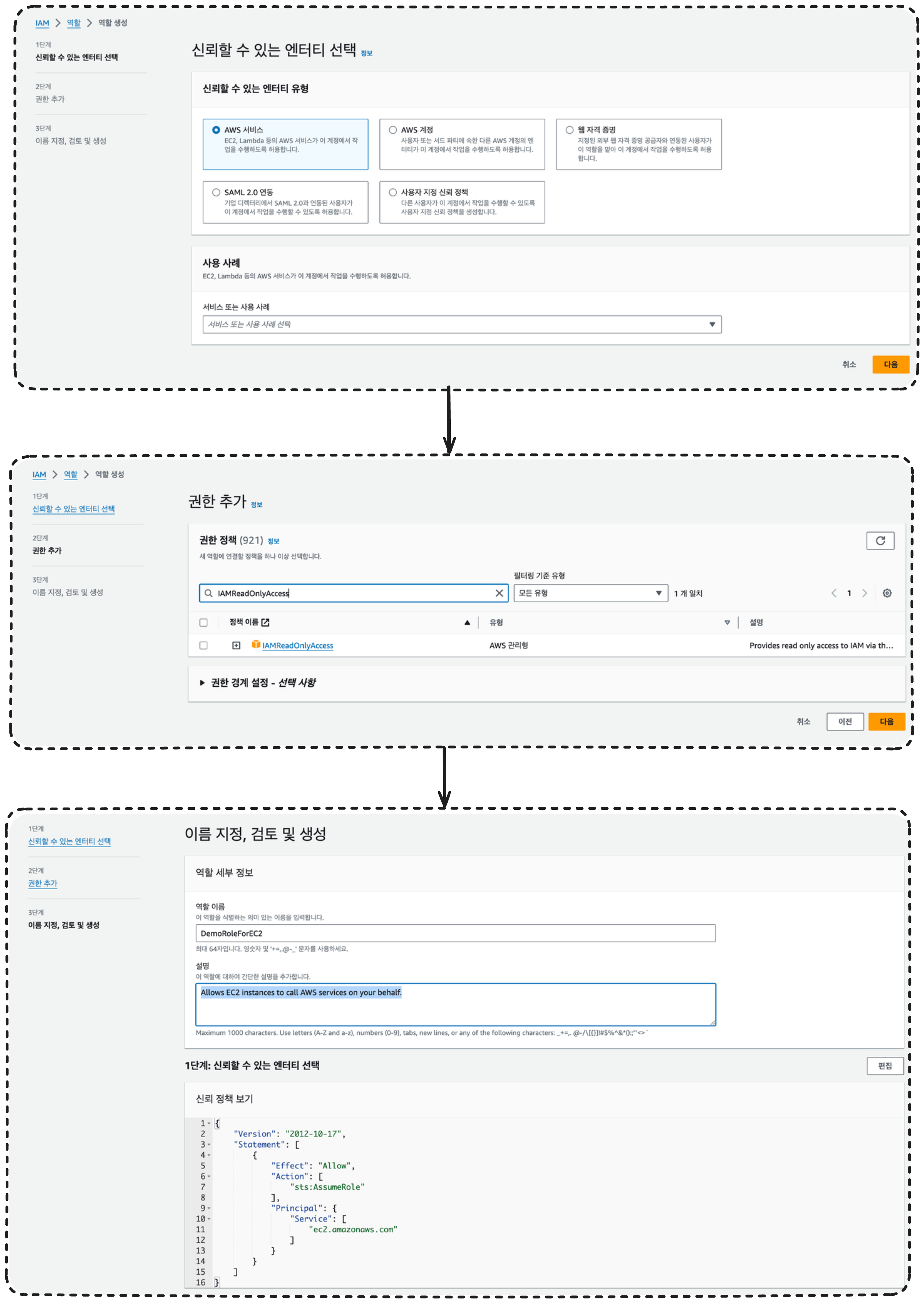

Role 생성하기

아래 이미지를 참고하여, Role을 생성해볼 수 있다.

Role도 사용자 정책 ( = Policy ) 과 마찬가지로 동일한 JSON 파일을 사용하여 정의되기 때문에, IAM-001에게 준 것을 그대로 넣었다.

반응형

'프로그래밍 > SAA-C03' 카테고리의 다른 글

| [SAA-C03] 6. AWS 예산 (Budge) 확인하기 (0) | 2024.04.07 |

|---|---|

| [SAA-C03] 5. 자격증명 보고서와 액세스 관리자 (0) | 2024.04.06 |

| [SAA-C03] 3. AWS CLI, Cloud Shell (0) | 2024.04.06 |

| [SAA-C03] 2. IAM 사용자 보호 방법 ( ex. MFA ) (0) | 2024.04.06 |

| [SAA-C03] 1. IAM 사용자와 그룹 생성 (0) | 2024.04.06 |