| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

- TCP

- dp

- ip

- Crawling

- 프로그래머스

- Algorithm

- 소켓

- javascript

- dfs

- Nestjs

- 그래프

- type challenge

- 타입스크립트

- 쉬운 문제

- HTTP 완벽 가이드

- 수학

- BFS

- 알고리즘

- 타입 챌린지

- 자바스크립트

- 문자열

- 프로그래머스 레벨 2

- typescript

- 크롤링

- Node.js

- socket

- 레벨 1

- HTTP

- 가천대

- 백준

- Today

- Total

kakasoo

[SAA-C03] 2. IAM 사용자 보호 방법 ( ex. MFA ) 본문

IAM 사용자 보호 방법 2가지

사용자들은 계정에 접근 권한이 있고 구성을 변경하거나 리소스 삭제가 가능한 경우도 많다.

따라서 적어도 루트 계정만은 반드시 보호해야 하며, 전체 IAM 사용자도 보호하는 것이 좋다.

그룹과 사용자의 정보가 침해당하지 않게 보호하는 매커니즘은 2개가 있다.

- 비밀번호 정책

- MFA의 사용 ( 다요소 인증 )

비밀번호가 더 어려워지게 특정 유형 글자 사용을 강제하거나 비밀번호 최소 길이를 지정할 수 있다.

또 비밀번호를 수정할 수 없게 하거나, 90일마다 비밀번호를 만료시켜 변경하게 할 수도 있고,

이전에 사용한 것과 동일한 비밀번호를 사용하는 것을 막아 보안을 더 안전하게 유지할 수 있다.

이런 식으로 비밀번호 정책을 이용하면 계정에 대한 치명적인 공격을 막는 데에 도움이 된다.

두번째 방어 메커니즘은 MFA, 다 요소 인증이라는 것인데 AWS에서는 이 메커니즘을 필수로 권장한다.

MFA는 해킹으로 비밀번호가 유출된 상태되더라도 휴대전화처럼 물리적 장치를 뺏기지 않는 한 안전하다.

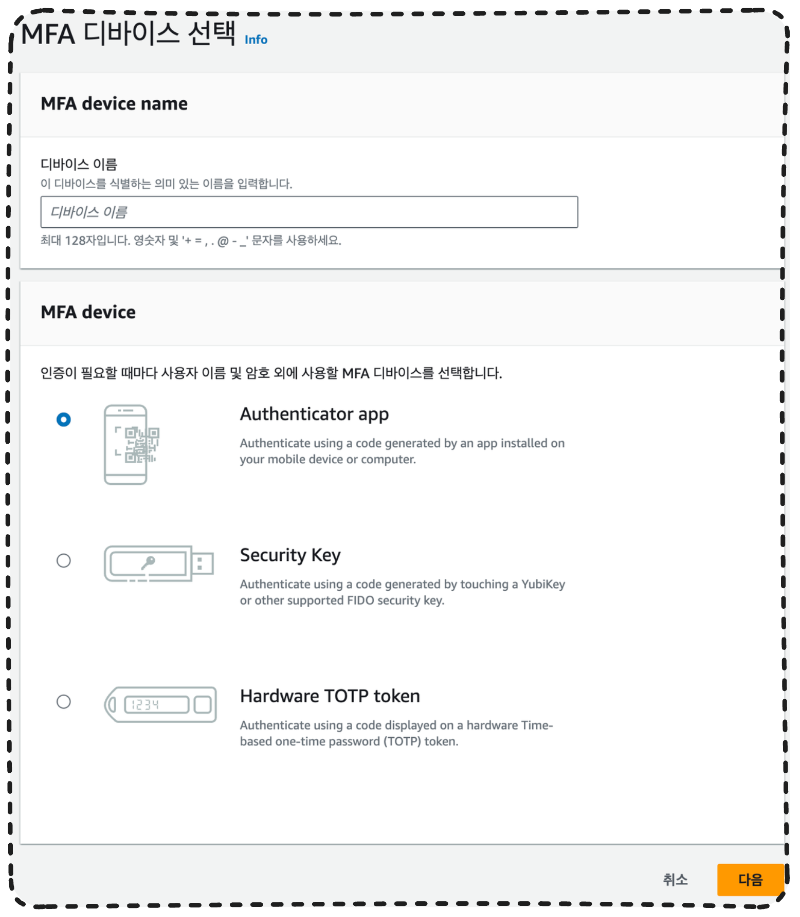

MFA 장치의 옵션

시험에 나오는 내용이지만 매우 간단하다.

아래의 4가지 장치가 있다고 생각하면 된다.

- Virtual MFA device ( = 가상 MFA 장치 )로 Google Authentication와 같은 어플리케이션이 해당

- Universal 2nd Factor (U2F) Security Key ( = 범용 두 번째 인자 )

MFA device는 인증받은 휴대폰이나 물리적 기기를 통해 코드를 내려주는 방식을 말한다.

U2F는 AWS가 아닌 다른 인증 단체, 기업으로부터 USB 같은 장치를 통해 전자 열쇠를 발급받는 방식이다.

Yubico라는 회사의 YubiKey가 대표적인데, 하나의 USB 키로 여러 AWS 사용자에 로그인할 수 있게 한다.

- Hardware Key Fob MFA Device ( Gemalto의 제품으로 Virtual MFA device의 하드웨어 버전 )

- Harware Fob MFA Device for AWS GovCloud ( US 정부의 클라우드에 접근할 때 사용하는 특수한 키 팝 )

사용자 대시보드 ( = IAM User )에서 콘솔 액세스를 보면 MFA가 없다는 표시가 나온다.

클릭하여 자신이 원하는 device를 고르면 되는데, 보통 하드웨어를 가지고 있지는 않을 테니 첫번째 Authentication App을 고르면 된다.

고른 다음 어플리케이션을 설치하고 ( ex. Google Authentication ) 코드를 2번 연속으로 입력하면 해당 App이 등록이 된다.

등록 후에는 등록된 기기를 대시보드에서 확인할 수 있으며, 이후 로그인할 때마다 MFA 코드를 입력할 것을 요구한다.

'프로그래밍 > SAA-C03' 카테고리의 다른 글

| [SAA-C03] 6. AWS 예산 (Budge) 확인하기 (0) | 2024.04.07 |

|---|---|

| [SAA-C03] 5. 자격증명 보고서와 액세스 관리자 (0) | 2024.04.06 |

| [SAA-C03] 4. IAM Role (0) | 2024.04.06 |

| [SAA-C03] 3. AWS CLI, Cloud Shell (0) | 2024.04.06 |

| [SAA-C03] 1. IAM 사용자와 그룹 생성 (0) | 2024.04.06 |